O home office foi a solução encontrada por várias empresas para continuar funcionando durante o distanciamento social causado pela pandemia do novo coronavírus. Porém, as redes caseiras são mais vulneráveis e, de um dia para o outro, receberam computadores corporativos e, consequentemente, dados dessas companhias, sendo alguns deles sensíveis. Como os firmwares dos roteadores caseiros não necessariamente estão atualizados e devidamente protegidos, o perigo de um ataque hacker é grande. Outro ponto é o fato de que, na rede caseira, vários dispositivos estão conectados, sejam eles tablets, computadores, smartphones, mas também alguns dispositivos de Internet das Coisas, como assistentes virtuais, smart TVs, lâmpadas inteligentes etc. Como terceiro ponto de vulnerabilidade estão as senhas padrão, que servem tanto para acessar dados do trabalho como as redes sociais. De acordo com a Check Point, mais de90% das empresas que usam seus serviços estão com funcionários fazendo trabalho remoto.

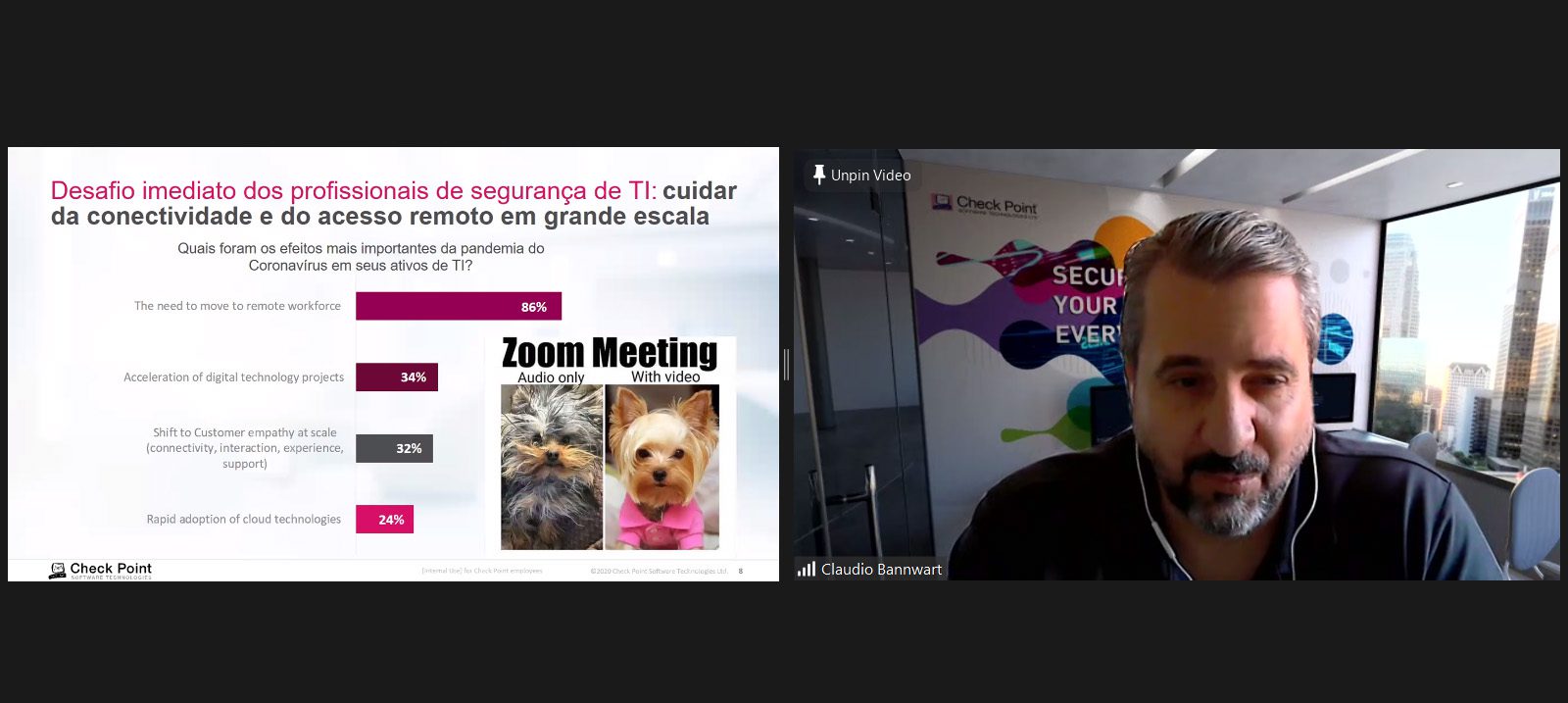

“Esse novo normal, de acesso remoto e videoconferência, veio para ficar e precisamos nos adaptar a isso. Sabemos que a transformação digital acelerou muito nas empresas, mas o cenário traz impacto na área de TI. As aplicações precisam ser entregues rapidamente, mas às vezes as empresas pecam pela segurança. As companhias relevam a segurança em benefício do próprio negócio. Na rede corporativa há uma determinada proteção e quando vão para a rede doméstica acaba essa proteção”, explicou o country manager da Check Point Claudio Bannwart em webinar para jornalistas nesta terça-feira, 14.

Claudio Bannwart, country manager da Check Point

“Na rede caseira, existem outros computadores conectados. É o filho na escola, marido ou esposa também trabalhando remotamente etc. Se um dispositivo estiver vulnerável, todos acabam ficando vulneráveis. E ainda tem a rede IoT e ninguém se preocupa com a segurança desses dispositivos. Mas já estamos vendo clientes começando a sofrer problemas decorrentes da vulnerabilidade dessas redes domésticas”, relatou.

A Check Point apresentou uma pesquisa realizada com 271 profissionais da área de tecnologia e segurança de seus clientes em todo o mundo. Entre os pontos analisados, detectou-se que os meios de comunicação são os principais canais a serem protegidos, não apenas no uso de aplicativos de videoconferência, como o e-mail. Pesquisadores da divisão Check Point Research alertam que em 51% dos ataques que as empresas brasileiras sofreram nos últimos 30 dias, o e-mail foi o principal vetor. Os demais 49% dos ataques com arquivos maliciosos teve como vetor a web.

Com relação aos dispositivos móveis, Bannwart explicou que são também portas de entrada importantes a serem protegidas quando se trata de trabalho remoto. “Fazemos o download de uma série de aplicativos e eles coletam e utilizam dados trafegados nos nossos celulares. Esses apps que instalamos podem ter vulnerabilidade e criar processos e coletas de informações que estão além da nossa capacidade de enxergar. Por isso é importante usar senhas fortes, não repetí-las, e ter a última versão do sistema operacional instalada”, explicou.

O country manager também explicou que cabe aos fabricantes se preocupar mais com a segurança desses dispositivos antes da comercialização. Porém, quanto mais segurança é colocada, mais caro o dispositivo fica. “O mais importante para nós como consumidores é tomar precauções sobre que tipo de informação vai trafegar nesse celular porque não existe software nem dispositivo que não seja vulnerável”, resume.

Bannwart explicou também que as soluções de segurança já estão incorporando inteligência artificial em conjunto com machine learning. O executivo acredita que não é mais possível criar proteções em tempo real “baseado em assinaturas e esforço humano”. É preciso entender o tráfego e o que está sendo feito naquele acesso e, assim, criar proteções para aquele momento baseadas no que o usuário fez e no tráfego. “A inteligência artificial precisa fazer parte das soluções para que os comportamentos tanto do administrador quanto do usuário do dispositivo da rede sejam analisados ”.